Szyfrowanie załącznika poczty e-mail

Z poczty mailowej korzystamy codziennie. Służy nam ona zarówno w celach prywatnych, jak i służbowych. Często przesyłamy nią informacje, które nie powinny być dostępne dla osób nieupoważnionych do ich odczytania. Ochrona informacji przesyłanych za pomocą poczty elektronicznej to bardzo ważna kwestia dotycząca naszego bezpieczeństwa w sieci. Jednym ze sposobów ochrony przesyłanych informacji jest szyfrowanie załączników z wykorzystaniem bezpiecznego szyfrowania symetrycznego. Szyfrowanie poczty elektronicznej minimalizuje ryzyko wycieku poufnych danych i przechwycenie ich przez osoby niepowołane. Istotne jest, iż wszystkie wiadomości e-mail przesyłane w postaci tekstu jawnego, mogą po przechwyceniu zostać łatwo odczytane przez osobę atakującą. Szyfrowanie załączników poczty to nic trudnego. Przyjrzyjmy się rozwiązaniu szyfrowania załącznika poczty e-mail za pomocą programu do kompresji. Program 7-zip, umożliwia zaszyfrowanie pliku bezpiecznym algorytmem AES-256.Szyfrowanie załączników w 4 prostych krokach za pomocą aplikacji 7-zip:

- Pobierz program 7-ZIP w wersji, która współgra z Twoim systemem operacyjnym ze strony: https://www.7-zip.org/download.html

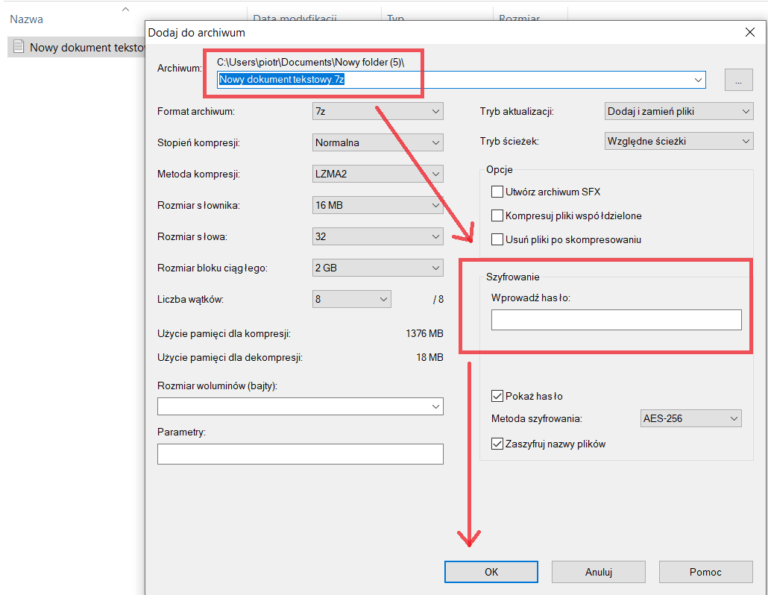

- Wybierz plik, który chcesz zaszyfrować i kliknij opcję „Dodaj do archiwum”.

- Wprowadź nazwę docelowego pliku. Pojawi się wówczas możliwość ustawienia hasła, które zabezpieczy plik przed otwarciem.

- Ustaw i potwierdź hasło, a następnie otrzymasz gotowy zaszyfrowany plik, który można odczytać tylko po wpisaniu klucza.

Uwaga!

Pamiętaj, aby w czasie szyfrowania pliku, wpisać silne hasło. Należy używać haseł, które:

a) składają się z minimum 12 znaków, zawierają małe i wielkie litery oraz cyfry i znaki specjalne,

b) są trudne do odgadnięcia,

c) nie są powszechnie używanym słowem,

d) nie zawierają sekwencji znaków na klawiaturze, typu „Qwerty12”, „1QAZ@wsx” itp.),

e) nie są związane z użytkownikiem lub jego rodziną tzn. nie zawierają np.:

– identyfikatora użytkownika (loginu),

– inicjałów,

– nazwisk,

– imion,

– pseudonimów

– dat osobistych np. urodzenia,

– miesięcy (np. Czerwiec#2021, Lipiec#2021),

– numerów telefonu,

– numerów rejestracyjnych samochodów.

Zapamiętaj: Hasło należy przekazać odbiorcy innym kanałem (np. po przez komunikator zapewniający szyfrowanie end-to-end)!

Program umożliwia szyfrowanie jednego lub kilku plików jednocześnie. Należy zaznaczyć, iż pomimo, że wykorzystywany przez program algorytm AES-256 jest aktualnie uznawany za bezpieczny i nie został oficjalnie skompromitowany, jego skuteczność zależy od zapewnienia poufności ustalonego hasła oraz jego „mocy”. W przypadku, gdyby ustalone hasło byłoby łatwe do odgadnięcia, atakujący z łatwością odszyfruje chronione informacje.

Tak jak przy korzystaniu z każdego rodzaju oprogramowania, w przypadku programu 7-zip zaleca się śledzić biuletyny bezpieczeństwa, portale branżowe, czy bazy podatności (takie jak CVE), w celu kontroli, czy używana wersja programu nie posiada podatności, które mogłyby zostać wykorzystane przez hackerów.

Należy podkreślić, iż zabezpieczenie pliku hasłem nie zawsze jest równoznaczne z zaszyfrowaniem pliku. Samo zabezpieczenie na poziomie aplikacji nie zapewnia tak wysokiego poziomu bezpieczeństwa informacji, jak wykorzystanie systemów kryptograficznych. W związku z tym, przed wybraniem konkretnego oprogramowania do zabezpieczenia pliku, należy zweryfikować, czy posiada on funkcjonalność zaszyfrowania danej informacji.

Warto zaznaczyć, iż znaczenie szyfrowania poufnych informacji (danych osobowych) zostało podkreślone w artykule 32 RODO. Rozporządzenie wymienia szyfrowanie, jako jedno z najważniejszych środków technicznych zabezpieczenia danych osobowych. Podczas przesyłania dane osobowe są szczególnie narażone na utratę własności bezpieczeństwa informacji, takich jak poufność, czy integralność. Środki kryptograficznej ochrony informacji są sprawdzonym sposobem na zabezpieczenie przechowywanych, czy przesyłanych danych osobowych. Kryptografia może pomóc administratorom danych osobowych wypełnić ciążące na nich obowiązki prawne, a co za tym idzie powinna stać się podstawą budowania systemu ochrony danych osobowych w naszym przedsiębiorstwie.

Szkolenia

Polecamy

Kontakt

DIRECTION A. Strycharz, P. Strycharz Sp. z o.o.

Gajnik 16 B, 57-530 Międzylesie

tel. +48 697 888 954 / +48 693 168 756

e-mail: [email protected]